Microsoft a introdus Controlul contului de utilizator în Windows Vista într-un mod care a ajuns pe nervii multor utilizatori ai sistemului, datorită numărului mare de solicitări cu care utilizatorii sistemului de operare au fost bombardați. Comportamentul UAC a fost îmbunătățit de atunci; numărul de solicitări pe care utilizatorii le primesc atunci când lucrează cu sistemul informatic a fost redus semnificativ.

Cu toate acestea, comportamentul nu este prea optimizat. De exemplu, primiți prompturi UAC, chiar dacă sunteți autentificat cu un cont de admin, ceea ce utilizatorii experimentați care știu ce fac pot să nu le placă deloc.

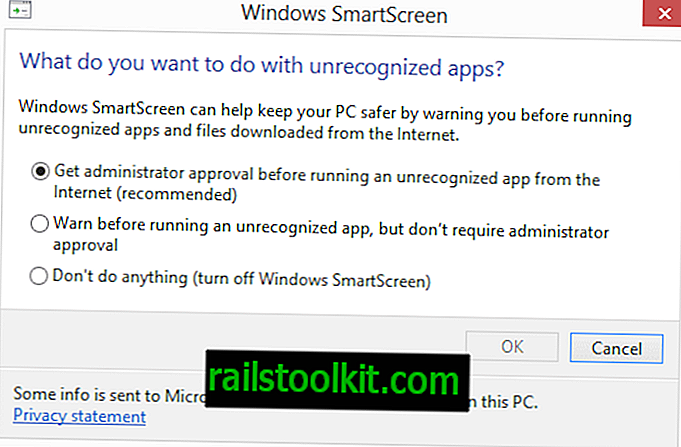

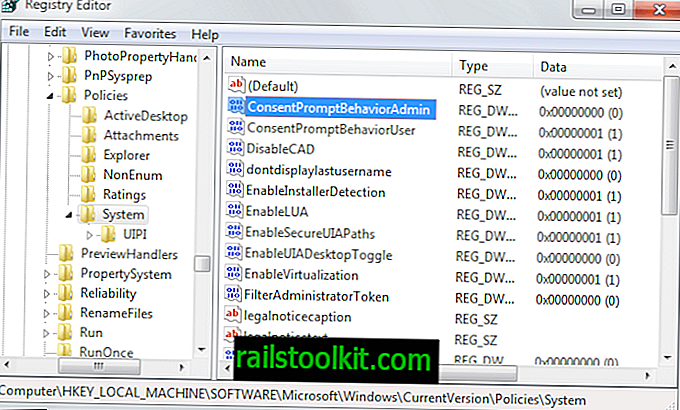

Ceea ce mulți utilizatori Windows nu știu este că este posibil să modificați comportamentul implicit al Controlului contului de utilizator. Registrul Windows conține două chei care definesc comportamentul UAC pentru admin și utilizatori standard.

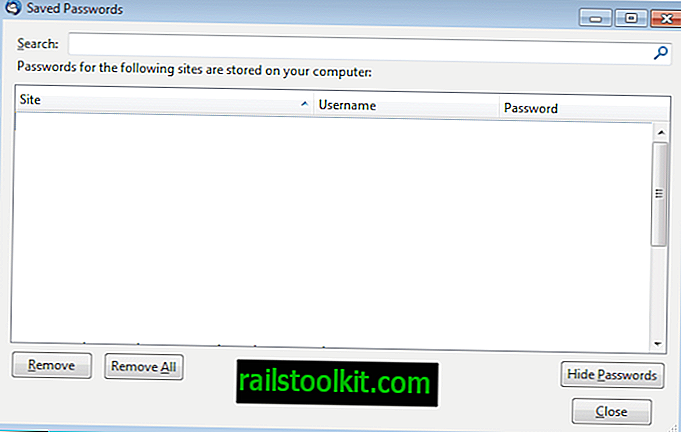

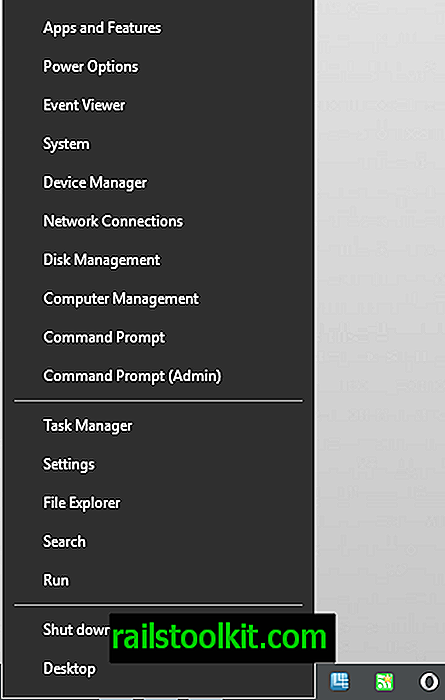

Mai întâi, trebuie să deschideți Registrul Windows pentru a verifica modul în care sunt configurate tastele pe sistemul dvs.:

- Utilizați Windows-R pentru a deschide caseta de rulare a sistemului. Tastați regedit și apăsați tasta Enter pentru a încărca Registrul. Veți primi un prompt UAC pe care trebuie să îl acceptați.

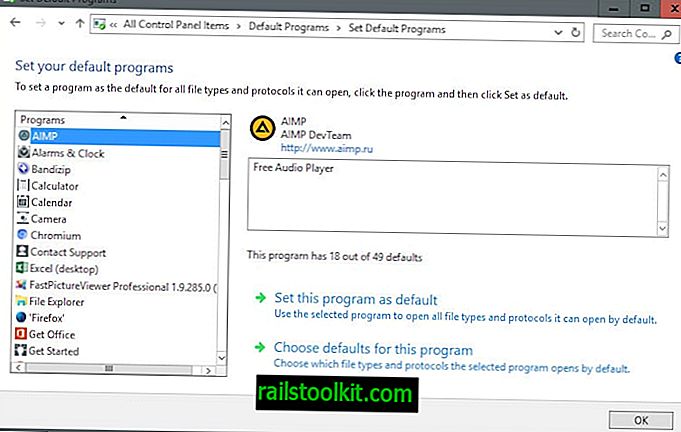

- Navigați la următoarea cale folosind structura folderului pentru bara laterală: HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System

ConsentPromptBehaviorAdmin

Această cheie definește comportamentul Controlului utilizatorului pentru administratorii de sistem. Valoarea implicită este setată la prompt, dar nu necesită introducerea credențialelor. Iată toate valorile posibile:

- 0 : O valoare de 0 permite administratorilor să efectueze operațiuni care necesită ridicare fără consimțământ (semnificații) sau credențiale (adică autentificare).

- 1 : o valoare de 1 impune administratorului să introducă numele de utilizator și parola atunci când operațiunile necesită privilegii crescute pe un desktop securizat.

- 2 : Valoarea 2 afișează promptul UAC care trebuie permis sau refuzat pe un desktop securizat. Nu este necesară autentificarea.

- 3 : o valoare de 3 solicitări pentru acreditări.

- 4 : o valoare de 4 solicitări de acord prin afișarea promptului UAC.

- 5 : Valoarea implicită de 5 solicită acordul pentru acordarea binarelor care nu sunt Windows.

ConsentPromptBehaviorUser

- 0 : O valoare 0 va refuza automat orice operație care necesită privilegii crescute dacă este executată de utilizatorii standard.

- 1 : valoarea 1 va afișa o solicitare pentru a introduce numele de utilizator și parola unui administrator pentru a rula operațiunea cu privilegii crescute pe desktopul securizat.

- 3 : Valoarea implicită de 3 solicitări pentru acreditări pe un desktop securizat.

Modificările ar trebui să intre în vigoare imediat. Puteți, de exemplu, să setați comportamentul de administrare la 0 astfel încât să nu fie afișate solicitări, iar comportamentul utilizatorului să fie de asemenea 0 pentru a le împiedica să execute operații care necesită privilegii ridicate.

Tastele suplimentare sunt disponibile, aici este o prezentare rapidă a acestora:

- EnableInstallerDetection setat la 1 pe toate versiunile de Windows, cu excepția Enterprise, unde este setat la 0. Determină dacă instalațiile de aplicație solicită ridicare (0 dezactivat, 1 activat).

- PromptOnSecureDesktop stabilește dacă prompturile UAC sunt afișate pe un desktop securizat (1, implicit) sau nu (0). Aceasta scapă de promptul ecran complet atunci când este dezactivat.

- FilterAdministratorToken este dezactivat în mod implicit (0), dar poate fi setat pe (1) în loc, ceea ce ar cere utilizatorului să aprobe operațiunile care necesită ridicarea privilegiilor.

- EnableUIADesktopToggle este dezactivat în mod implicit (0). Stabilește dacă aplicațiile UIAccess pot solicita o ridicare fără desktopul securizat. Aplicațiile UIAccess sunt semnate digital și sunt rulate numai de pe căi protejate (fișiere de program, fișiere de program (x86) și sistem32). Setarea acestuia pe (1) o permite.

- EnableSecureUIAPaths este activat implicit (1). Dacă este dezactivat (0), va permite executarea aplicațiilor UIAccess din locații care nu sunt sigure.

- ValidateAdminCodeSignatures este dezactivat în mod implicit (0). Când este activat (1), aplică validarea căii de certificare PKI pentru fișierele executabile înainte ca acestea să fie autorizate.

- EnableLUA activat implicit (1). Dacă este dezactivat (0), va dezactiva modul de aprobare admin și toate setările legate de politica UAC.

- EnableVirtualization activat (1) în mod implicit, care redirecționează eșecurile de scriere a aplicației la timpul de rulare către locații definite de utilizator. Aplicațiile care scriu date în locații protejate vor eșua dacă sunt dezactivate (0.

Informații suplimentare despre fiecare setare, precum și setările corespunzătoare ale Politicii de grup sunt disponibile pe site-ul web al Microsoft Technet.